После публикации Согласно Politico проекта мнения большинства судьи Верховного суда Сэмюэля Алито об отмене Роу против Уэйда, председатель Верховного суда Робертс подтвердил подлинность просочившегося документа и заявил, что он «поручил маршалу суда начать расследование источника утечки». Однако независимо от того, была ли сама утечка незаконной, вопрос о том, как будет проходить техническое расследование этого документа, поднимает некоторые интересные вопросы как для журналистов, так и для потенциальных источников.

У следователей утечек есть три ключевых области для анализа улик: сам документ, среда, в которой документ распространялся, и потенциальная личность утечек. Каждая область, в свою очередь, представляет уроки и возможности для потенциальных утечек, чтобы использовать различные контркриминалистические стратегии, чтобы подорвать будущие расследования утечек.

Документ

Поскольку просочившееся заключение выглядит как скан или фотокопия бумажного документа, а не транскрипция или воссоздание, изображение может быть проанализировано на наличие любых уникальных меток, которые могут позволить следователям точно определить, какая конкретная физическая копия документа просочилась.

Первая страница включает в себя несколько таких потенциально уникальных идентификационных маркеров, в том числе выделенный заголовок, изгиб страницы и то, что кажется перфорацией скоб.

Скриншот: Перехват

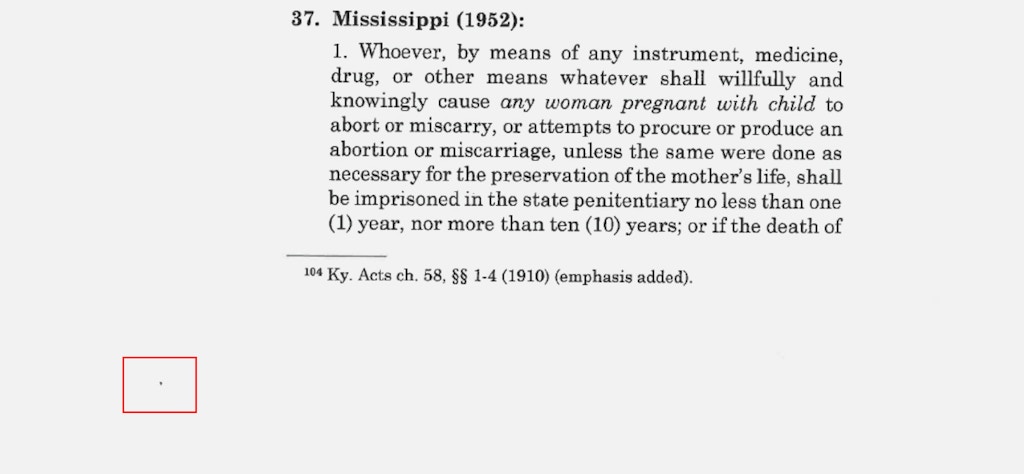

На других страницах также видны тонкие отметки, которые могут идентифицировать конкретную бумажную копию просочившегося документа. Например, в нижней левой части страницы 90 есть единственное пятнышко; тот факт, что его нет на других изображениях страниц, указывает на то, что это случайная метка, присутствующая только на этой физической странице документа, а не на хлопьях пыли на столе сканера.

Скриншот: Перехват

Если следователям удастся найти физическую копию документа, соответствующую характеристикам, обнаруженным в просочившемся файле, это позволит им сделать вывод, что просочилась именно физическая копия. Это важно, потому что может установить происхождение документа, что, в свою очередь, может выявить потенциальных утечек.

Например, если бы было известно, что эта конкретная физическая копия документа использовалась определенными конкретными лицами, эти лица, естественно, попали бы под подозрение — хотя, конечно, существует сценарий, в котором кто-то, не входящий в предполагаемую цепочку хранения, мог бы получить физическую копию. скопируйте, например, просто взяв его с чужого стола или найдя на фотокопировальном аппарате. С другой стороны, существует также вероятность того, что исходный источник документа является цифровым и что источник распечатал копию до ее утечки, или что сам Politico распечатал цифровую копию до ее публикации.

Следователи также могут анализировать метаданные цифровой версии документа с помощью программного обеспечения, такого как ExifTool, на наличие каких-либо подсказок о том, когда, где, как и кем была создана цифровая копия. Они также могут использовать потенциальные уязвимости, связанные с утечкой информации, в процессе создания и редактирования PDF-файлов, которые могут непреднамеренно оставить непреднамеренную и потенциально идентифицирующую информацию в цифровом документе.

Среда

В дополнение к самому документу исследователи утечек, вероятно, будут обращать внимание на среду, в которой произошла утечка. Современные коммерческие офисные принтеры обычно имеют множество вспомогательных функций, таких как фотокопирование и сканирование, а также обычно ведут текущий журнал заданий, выполняемых принтером, который может включать такую информацию, как имя файла и количество страниц документа, дату и время. задание было выполнено, а также имя пользователя или IP-адрес, инициировавший задание. Если принтер также предлагает возможность отправки фотокопии или сканирования документа по электронной почте, журнал может отслеживать, какие задания были отправлены на какие адреса электронной почты, и может даже хранить копию цифрового документа в своей памяти.

Следователи, скорее всего, проведут аудит принтерных и сетевых журналов, чтобы узнать, кто из сотрудников открывал рассматриваемый документ или иным образом взаимодействовал с ним. Следователи также могли выяснить, кто имел возможность доступа к документу в рамках своих повседневных обязанностей, а также где физически хранилась конкретная копия просочившегося документа и кто имел возможность получить доступ к этому месту.

Утечка

Практика обнаружения внутренних угроз на основе аномалий включает в себя расследование сотрудников, которые проявляют какие-либо ненормальные действия или поведение. Например, если сотрудник обычно заходит в офис по рабочим дням в 8:00 и уходит в 17:00, но журналы доступа показывают, что он входит в офис в 22:00 в субботу в дни, предшествовавшие утечке, это обнаружение, вероятно, подвергнет этого сотрудника тщательному анализу, который может включать анализ имеющихся записей видеонаблюдения.

Использование персоналом компьютеров и телефонов, особенно просмотр веб-страниц, также может быть проанализировано, чтобы узнать, посещал ли кто-либо ранее новостной сайт, опубликовавший утечку, в данном случае Politico, или посещал другие веб-страницы, представляющие потенциальный интерес, например, те, которые описывают осведомителей или утечки. Элементарный анализ может включать в себя просмотр истории посещенных страниц на рабочем столе, в то время как более тщательное и сложное расследование будет включать анализ журналов сетевого трафика, чтобы определить, был ли доступ к Politico с мобильного устройства, подключенного к офисной сети Wi-Fi. Хотя, конечно, в случае с Politico, новостным веб-сайтом, освещающим политику и политику, он, скорее всего, появится в довольно большом количестве журналов сотрудников и, таким образом, вряд ли будет особенно плодотворным открытием для следователей.

«Анализ настроений» также может выполняться в рамках расследования внутренних угроз путем анализа различных мыслей и мнений, выраженных сотрудниками в служебных коммуникациях. Этот вид анализа также может использовать то, что часто называют «информацией из открытых источников», в форме просмотра сообщений сотрудников в социальных сетях, чтобы увидеть, проявлял ли кто-либо интерес к Politico, или какие-либо мысли о мнении Алито, или вообще какие-либо признаки недовольства. со своим работодателем. Кроме того, анализ настроений может также включать обзор сообщений сотрудников на внутренних форумах, а также электронных писем и личных сообщений, отправленных по каналам, контролируемым работодателем, например, сообщения, отправленные через Slack.

Выводы для потенциальных утечек

Эти потенциальные методы расследования утечек также могут быть истолкованы как уроки для будущих утечек, чтобы избежать идентификации, приняв ряд контрсудебных мер.

Чтобы уменьшить потенциальное количество информации, которую следователи могут извлечь из просочившегося документа, утечки могут отправлять журналистам транскрипцию или репродукцию документа вместо самого исходного документа. В то время как транскрипция документа не может успешно пройти тест на бариевую муку, в котором каждому человеку предоставляется уникально сформулированная копия документа, сложные формы которого могут использовать водяные знаки на естественном языке, тонко изменяя синтаксическую структуру каждой версии документа. — это, тем не менее, нейтрализует все другие попытки идентификации исходного документа. Транскрипция обходит попытки идентифицировать ошибочные или преднамеренные отметки на странице, а также попытки идентифицировать позиционные водяные знаки, такие как незначительные сдвиги в характере или межстрочном интервале, уникальные для каждой версии документа. Конечно, это также затруднит журналистам проверку подлинности документа, и необходимо будет позаботиться о том, чтобы источник не оставил идентифицирующих метаданных в файле транскрипции.

При копировании документа лучше не использовать оргтехнику, но использование личного оборудования также может быть сопряжено с риском. Идентификация исходной камеры — это криминалистический процесс идентификации камеры, с которой был сделан конкретный снимок. Иногда такая идентификация может зависеть от очевидных особенностей, таких как видимые царапины на линзе или битые пиксели на экране. В других ситуациях уникальные характеристики изображения могут быть невидимы невооруженным глазом, а вместо этого могут быть основаны на уникальном шуме датчика изображения, производимом каждой камерой, иначе известном как неравномерность фотоотклика.

Другими словами, если всплывают просочившиеся фотографии документа, и следователи утечек имеют в виду конкретных подозреваемых, они могут проанализировать фотографии, размещенные подозреваемыми в социальных сетях, чтобы увидеть, обеспечивают ли они алгоритмическое совпадение с шумовой картиной на просочившихся фотографиях. . Таким образом, при создании аудиозаписей или фотографий лучше всего придерживаться принципа одноразового использования: использовать временное устройство, такое как дешевая камера или смартфон, которое будет использоваться только для целей утечки, а затем выбросить устройство.

Чтобы избежать столкновения с триггерами обнаружения аномалий, потенциальные утечки могут рассмотреть возможность включения сбора документов в свою обычную рутину вместо того, чтобы вести себя нехарактерно, например, работать в офисе в нерабочее время или массово загружать файлы. Точно так же ликеры должны избегать просмотра новостных изданий на работе как на своих личных, так и на рабочих устройствах. Также лучше избегать выражения любого рода несогласия или неудовлетворенности политикой или решениями работодателя на корпоративном, публичном или личном форуме (например, во время «счастливого часа»), поскольку строгий мониторинг инсайдерских угроз может отслеживать любое такое поведение.

Утечки и последующие расследования утечек — это игры криминалистики и контр-криминалистики, оперативной безопасности и ее сбоев. Хотя риск идентификации источника никогда не может быть полностью устранен, тем не менее, существуют различные практические технические контрмеры, которые могут быть приняты для снижения дополнительного риска для источников, которые и без того подвергают себя значительному риску.

источник: theintercept.com