Компания по безопасности блокчейна Peckshield сообщила Разведка, включающая децентрализованный обмен (DEX) GMXПолем Согласно платформе, атака произошла из -за уязвимостей в экосистеме Embracadabra (Spell).

Инцидент связан с Cauldronv4 Abracadabra, который имеет интеллектуальные контракты, которые облегчают операции Defi в качестве кредитов и обеспечения ликвидности. Как результат, Отказ вызвал кражу приблизительно 6 260 эфира (ETH)на сумму приблизительно 13 миллионов долларов США.

Это второй серьезный сбой в протоколе, определенном на этой неделе. Первый произошел с гиперликвидом, который потерпел потери миллионера после шорт Squeeze С участием Memecoin Jellyjelly.

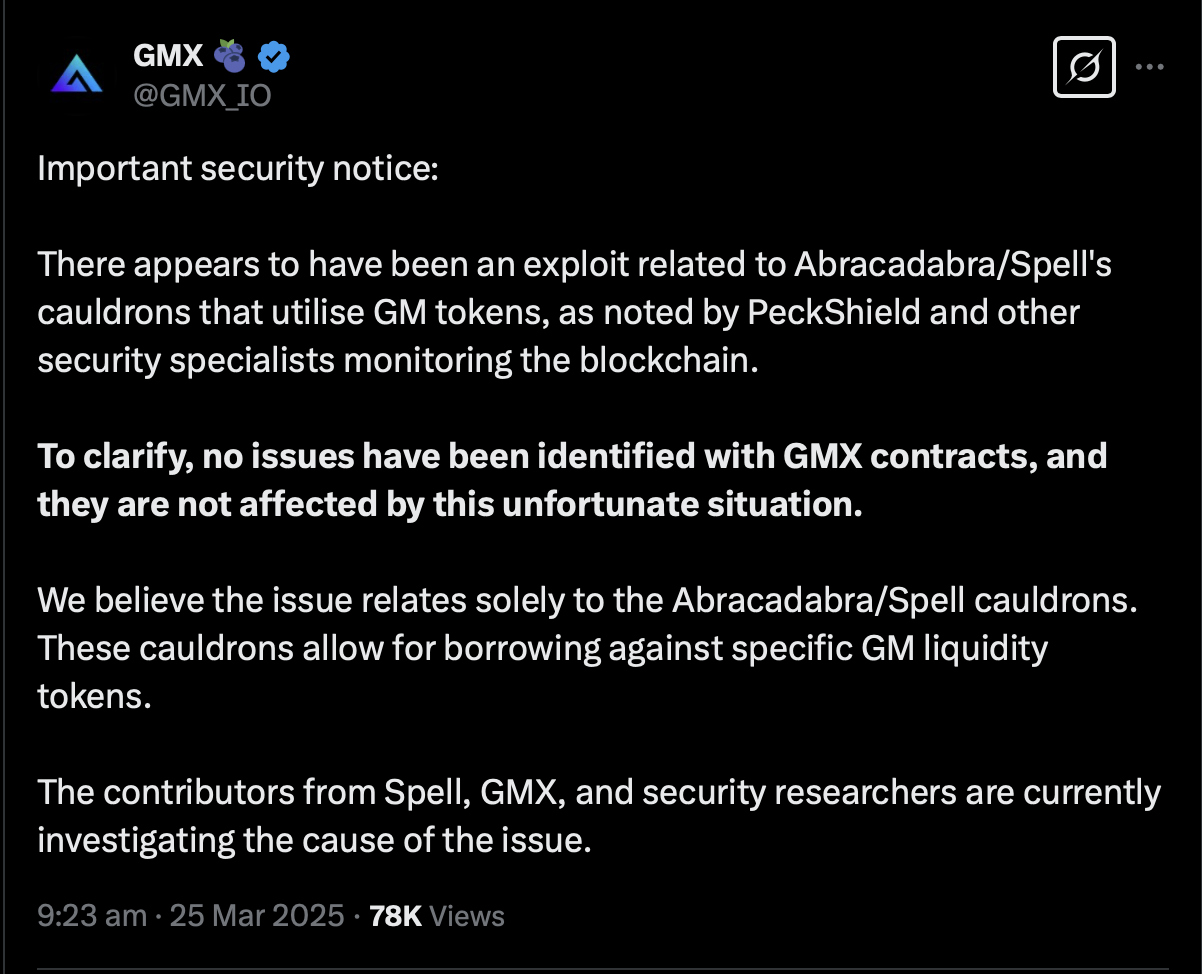

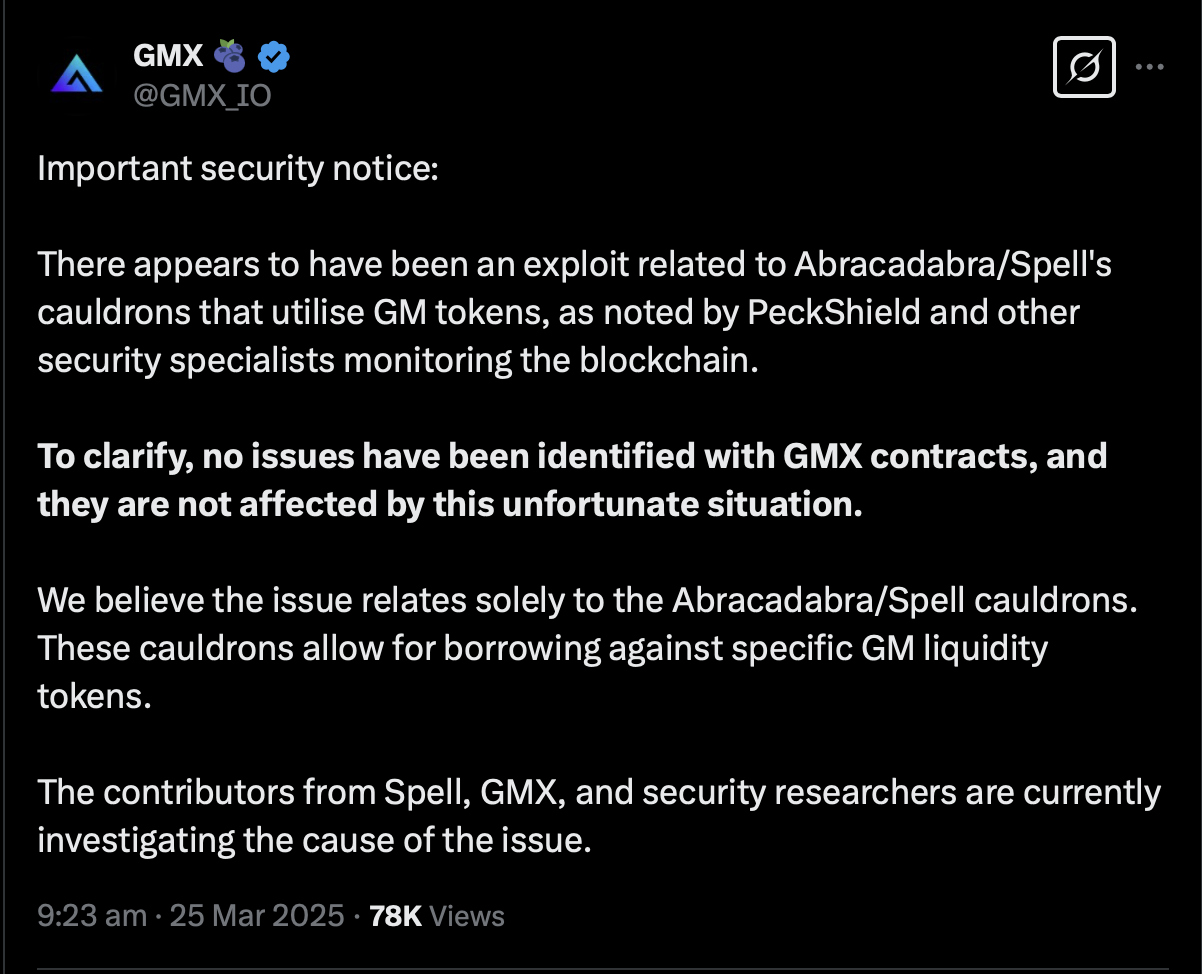

Децентрализованная биржа признает атаку, но успокаивает пользователей

Как и в случае с гиперликвидом, атака на децентрализованный обмен GMX также привлекла значительное внимание, но GMX быстро подтвердил действие. В вашей учетной записи x, Декс признал, что была атакаНо сказали, что казну защищают.

Фактически, GMX пояснил, что проблема была ограничена Интеграция между GMX V2 и Abracadabra caldeirõesкоторые используют пулы ликвидности GMX. То есть проблема ограничена этим протоколом и не влияла на собственные контракты Dex.

Команда также объяснила, что команда абракадабра активно расследует нарушение, чтобы определить их причину и избежать будущих инцидентов. Другими словами, было исследование внешний сервис, который привел к атакеПолем

Это не первый раз, когда Абракадабра испытывал такую атаку. В январе 2024 года, Stablecoin Magic Internet Money (ME), которая работает в Абракадабра, перенесла атаку хакера Из -за неудачи в вашем интеллектуальном контракте. Действие привело к потере 6,49 млн. Долл. США и сделало цену на стаб -покинув с 1,00 до 0,76 долл. США.

Быстрая кредитная атака

Исследователь криптографии Вейлин Ли заявил, что контракт Cauldronv4 позволяет пользователям выполнять несколько действий с проверкой платежеспособности. В этом случае, Захватчик совершил семь действий, пять из которых включали кредит StableCoin Meза которым следует призыв контракта на атаку и начало урегулирования.

Первоначальный анализ Ли показывает, что первое действие, кредит меня, уже увеличил долг захватчика, сделать ликвидацию (действие 31)Полем Это урегулирование, однако, было сделано подозрительно в состоянии Кредитный кредит — Где заемщик не имел никакой гарантии.

Он также указал, что захватчик получил выгоду с помощью стимулов ликвидации и изучил тот факт, что проверка платежеспособности произошла только после завершения действий, что позволило захватчику обойти систему защиты. Даже если защита существовала, хакеру удалось обойти ихПолем

Source: https://www.criptofacil.com/exchange-descentralizada-enfrenta-roubo-de-us-13-milhoes/